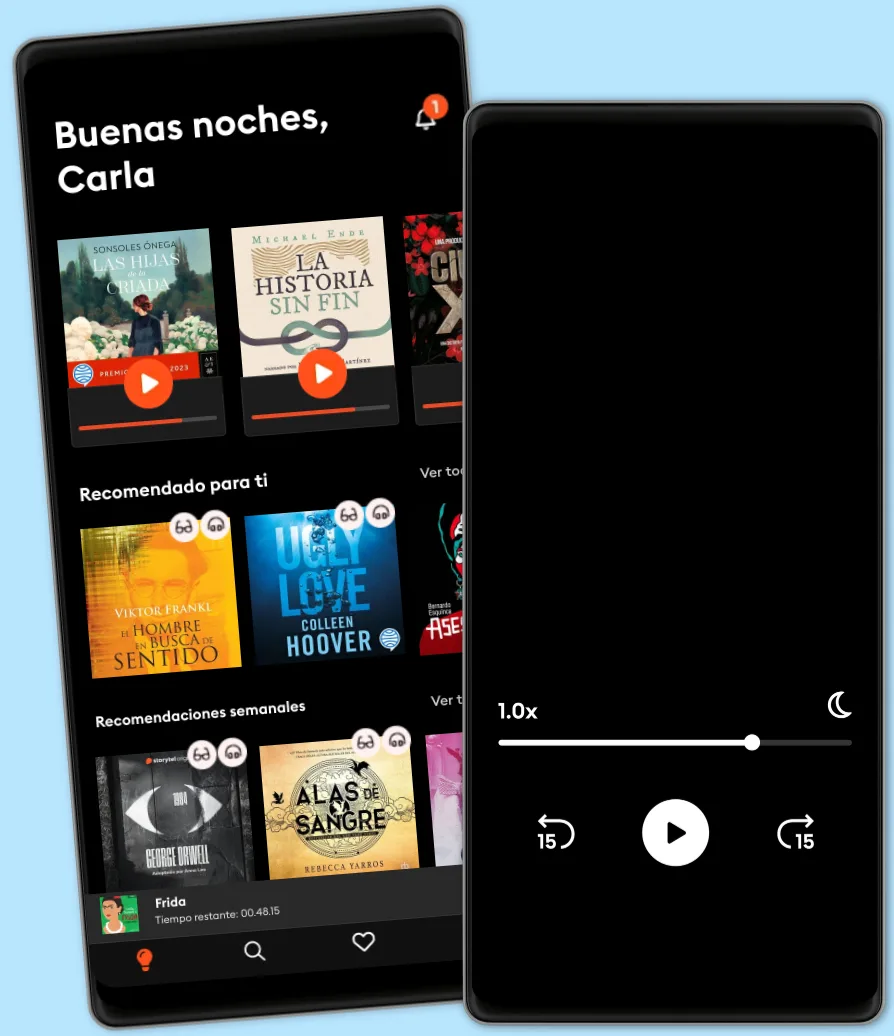

Escucha y lee

Descubre un mundo infinito de historias

- Lee y escucha todo lo que quieras

- Más de 1 millón de títulos

- Títulos exclusivos + Storytel Originals

- 7 días de prueba gratis, luego $169 MXN al mes

- Cancela cuando quieras

STUDY GUIDE 300-220 CBRTHD Conducting Threat Hunting and Defending using Cisco Technologies for Cybersecurity

- Por

- Editor

- Idioma

- Inglés

- Formato

- Categoría

No ficción

This book provides a comprehensive, practical guide to modern threat hunting techniques using Cisco’s cutting-edge security solutions. It delves into the critical components of network security analysis, emphasizing proactive threat detection rather than reactive response. Readers will gain in-depth knowledge of Cisco Secure Network Analytics (formerly Stealthwatch), exploring flow collection, entity modeling, and behavioral analytics to detect anomalies and hidden threats within network traffic.

The guide further examines DNS and email threat detection through Cisco Umbrella and Secure Email, highlighting DNS-layer security, phishing detection, and email-based threat hunting scenarios. It also covers firewall and intrusion prevention strategies with Cisco Secure Firewall (FTD) and IDS/IPS technologies, including how to analyze intrusion events and leverage Firepower Management Center for centralized threat management.

Manual threat hunting methods are thoroughly explored, teaching readers hypothesis-driven hunting, use of SIEM logs, endpoint telemetry, and advanced techniques such as pivoting and timeline analysis. The book also introduces automation fundamentals and orchestration with Cisco SecureX, demonstrating how to integrate third-party tools and build effective playbooks for incident response.

Case studies and simulated hunts illustrate real-world applications of the discussed concepts, enhancing understanding through practical examples. This book equips security professionals, analysts, and threat hunters with the tools and methodologies necessary to detect, analyze, and respond to sophisticated cyber threats effectively, thereby strengthening an organization’s security posture in an increasingly complex threat landscape.

© 2025 PublishDrive (Ebook): 6610000956661

Fecha de lanzamiento

Ebook: 22 de mayo de 2025

Etiquetas

- Harry Potter y la piedra filosofal J.K. Rowling

4.8

- Por si un día volvemos María Dueñas

4.6

- Harry Potter y la cámara secreta J.K. Rowling

4.8

- Harry Potter y el prisionero de Azkaban J.K. Rowling

4.9

- Los secretos de la mente millonaria T. Harv Eker

4.3

- Perras de reserva Dahlia de la Cerda

4.5

- Harry Potter y la Orden del Fénix J.K. Rowling

4.8

- El Cuervo: Sonido 3D Edgar Alan Poe

4.3

- Lo Que Piensas, Lo Creas: El poder invisible de tus palabras, tu mente y tu energía para transformar tu realidad desde adentro Tus Decretos

4.7

- Harry Potter y el cáliz de fuego J.K. Rowling

4.9

- Harry Potter y el misterio del príncipe J.K. Rowling

4.9

- Harry Potter y las Reliquias de la Muerte J.K. Rowling

4.9

- Emma bajo el cielo de Omán Jean Reno

3.5

- Como ser un imán para las personas Marc Reklau

4.4

- Fabricación Ricardo Raphael

4.6

Explora nuevos mundos

Más de 1 millón de títulos

Modo sin conexión

Kids Mode

Cancela en cualquier momento

Ilimitado

La vida es mejor con un audiolibro.

$169 /mes

Escucha y lee los títulos que quieras

Modo sin conexión + Kids Mode

Cancela en cualquier momento

Ilimitado Anual

Escucha y lee sin límites a un mejor precio.

$1190 /año

Escucha y lee los títulos que quieras

Modo sin conexión + Kids Mode

Cancela en cualquier momento

Familiar

Perfecto para compartir historias con toda la familia.

Desde $259 /mes

Acceso a todo el catálogo

Modo sin conexión + Kids Mode

Cancela en cualquier momento

$259 /mes

Español

México