Some Examples Related to Ethical Computer Networking Hacking

- Av

- Forlag

- Språk

- Engelsk

- Format

- Kategori

Fakta og dokumentar

The objective of this work is to provide some quick tutorials in computer networking hacking.

The work includes the following tutorials:

- Tutorial 1: Setting Up Penetrating Tutorial in Linux

- Tutorial 2: Setting Up Penetrating Tutorial in Windows

- Tutorial 3: OS Command Injection

- Tutorial 4: Basic SQL Injection Commands

- Tutorial 5: Manual SQL injection using order by and union select technique

- Tutorial 6: Damping SQL Tables and Columns Using the SQL Injection

- Tutorial 7: Uploading Shell in the Site having LFI

- Tutorial 8: Advanced Way for Uploading Shell

- Tutorial 9: Uploading shell Using Sqli Command

- Tutorial 10: Uploading Shell Using SQLmap

- Tutorial 11: Post Based SQL Injection

- Tutorial 12: Cracking the Hashes Using

- Tutorial 13: Hacking windows 7 and 8 through Metasploite

- Tutorial 14: Tutorial on Cross Site Scripting

- Tutorial 15: Hacking Android Mobile Using Metasploit

- Tutorial 16: Man of the middle attack

- Tutorial 17: Using SQLmap for SQL injection

- Tutorial 18: Hide Your Ip

- Tutorial 19: Uploading Shell and Payloads Using SQLmap

- Tutorial 20: Using Sql Shell in SQLmap

- Tutorial 21: Blind SQL Injection

- Tutorial 22: Jack Hridoy SQL Injection Solution

- Tutorial 23: Using Hydra to Get the Password - Tutorial 24: Finding the phpmyadmin page using websploit

- Tutorial 25: How to root the server using back connect

- Tutorial 25: How to root the server using back connect

- Tutorial 26: HTML Injection

- Tutorial 27: Tutuorial in manual SQl Injection

- Tutorial 28: Venom psh-cmd-exe payload

- Tutorial 29: Cross site Request Forgery (CSRF)

- Tutorial 30: Disable Victim Computer

- Tutorial 31: Exploit any firefox by xpi_bootstrapped addon

- Tutorial 32: Hack android mobile with metasploit

- Tutorial 33: PHP Code Injection to Meterpreter Session

- Tutorial 34: Basic google operators

- Tutorial 35: Hacking Credit Cards with google

- Tutorial 36: Finding Vulnerable Websites in Google

- Tutorial 37: Using the httrack to download website

- Tutorial 38: Getting the credit cards using sql injection and the SQLi dumper

- Tutorial 39: Using burp suite to brute force password

© 2020 BookRix (E-bok): 9783748767565

Utgivelsesdato

E-bok: 7. desember 2020

Andre liker også ...

- Summary, Analysis, and Review of Peter Schweizer's Profiles in Corruption: Abuse of Power by America's Progressive Elite Start Publishing Notes

- Summary, Analysis, and Review of Martha MacCallum's Unknown Valor: A Story of Family, Courage, and Sacrifice from Pearl Harbor to Iwo Jima Start Publishing Notes

- Early childhood educators struggle PBS NewsHour

- How to Open Your Next Negotiation: How to Start a Negotiation in Order to Get the Best Possible Outcome Dr. Jim Anderson

- Infrastructure Attack Strategies for Ethical Hacking Himanshu Sharma

- Tools for Parenthood: Strategies to support school readiness foundations for Young Children 0-5 Mary Duncan, PhD

- Bubble Wrapped Children Helen Oakwater

- Jakten på en serieovergriper Anne-Britt Harsem

4.8

- Skriket Jan-Erik Fjell

4.2

- Jordmoren i Auschwitz Anna Stuart

4.8

- Hushjelpen Freida McFadden

4.4

- Stormberget Liza Marklund

4

- Perfekte forbrytelser finnes ikke Steinar H. Nygaard

4.1

- Piken på toget Paula Hawkins

3.9

- Ektepakten Simona Ahrnstedt

3.9

- Markens grøde Knut Hamsun

4.8

- Hushjelpens hemmelighet Freida McFadden

4.3

- Appelsinparken Merete Lien

3.9

- Alle mine barn, kom hjem May Lis Ruus

3.9

- Fare, fare, krigsmann May Lis Ruus

4.3

- Aldri være trygg May Lis Ruus

4.3

- Jævla menn Andrev Walden

4.4

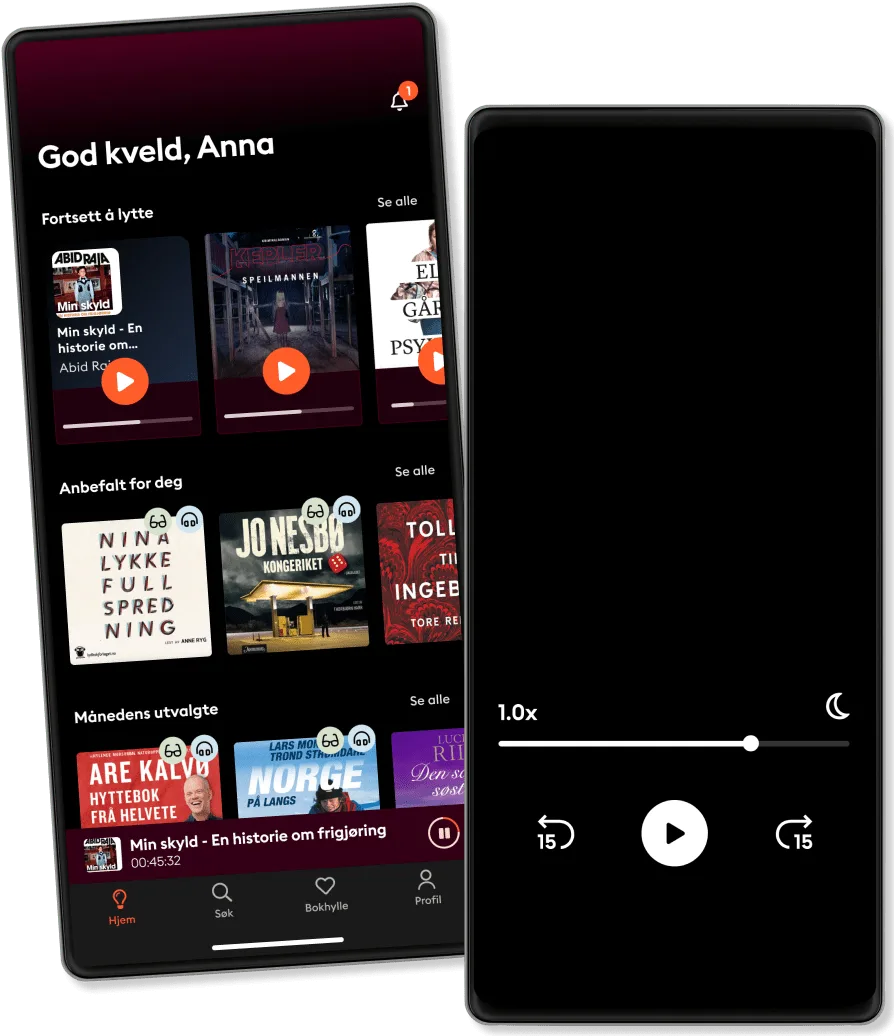

Derfor vil du elske Storytel:

Over 900 000 lydbøker og e-bøker

Eksklusive nyheter hver uke

Lytt og les offline

Kids Mode (barnevennlig visning)

Avslutt når du vil

Unlimited

For deg som vil lytte og lese ubegrenset.

219 kr /måned

Lytt så mye du vil

Over 900 000 bøker

Nye eksklusive bøker hver uke

Avslutt når du vil

Family

For deg som ønsker å dele historier med familien.

Fra 289 kr /måned

Lytt så mye du vil

Over 900 000 bøker

Nye eksklusive bøker hver uke

Avslutt når du vil

289 kr /måned

Premium

For deg som lytter og leser ofte.

189 kr /måned

Lytt opptil 50 timer per måned

Over 900 000 bøker

Nye eksklusive bøker hver uke

Avslutt når du vil

Basic

For deg som lytter og leser av og til.

149 kr /måned

Lytt opp til 20 timer per måned

Over 900 000 bøker

Nye eksklusive bøker hver uke

Avslutt når du vil

Lytt og les ubegrenset

Kos deg med ubegrenset tilgang til mer enn 700 000 titler.

- Lytt og les så mye du vil

- Utforsk et stort bibliotek med fortellinger

- Over 1500 serier på norsk

- Ingen bindingstid, avslutt når du vil

Norsk

Norge