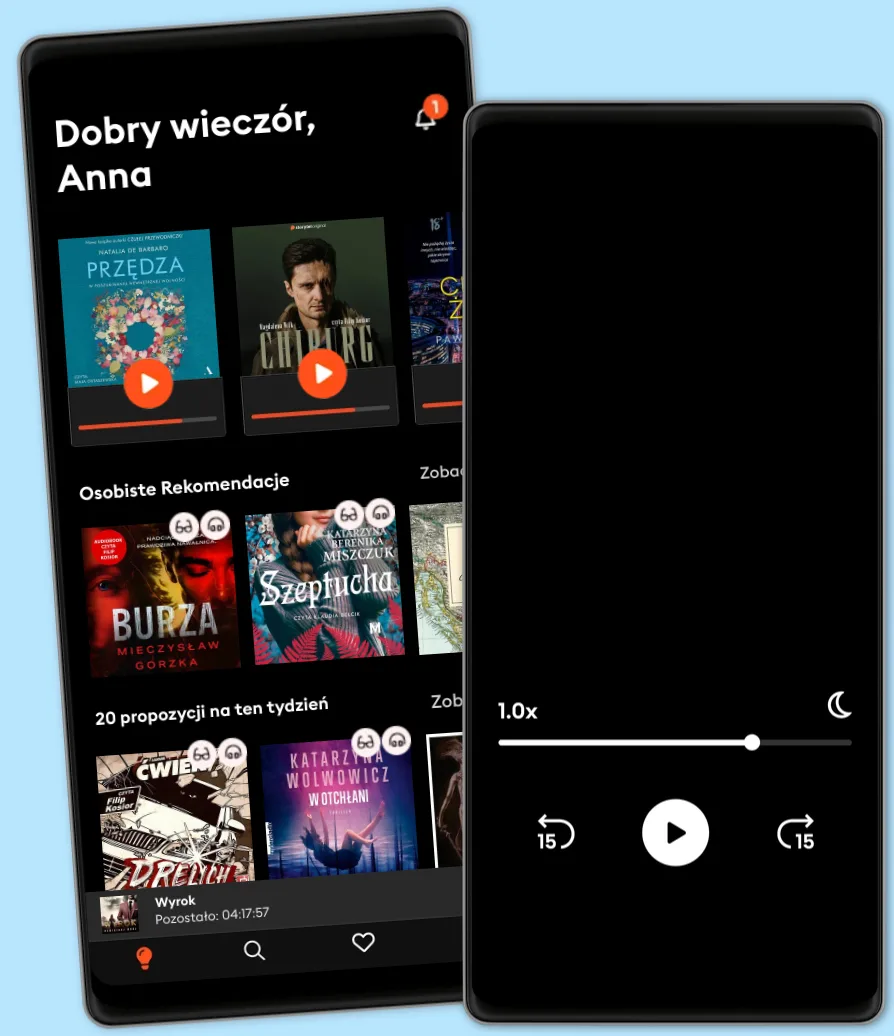

Słuchaj i czytaj kiedy chcesz

Romans na spacerze? Kryminał w drodze do pracy? Wciągający thriller, gdy gotujesz? Z ponad 500 tys. tytułów do wyboru, nigdy nie zabraknie Ci najlepszych historii. Zacznij słuchać już dziś - ale uważaj, te emocje uzależniają!

- Wypróbuj przez 7 dni

- Czytaj i słuchaj jak chcesz i ile chcesz

- Ponad 500 000 tytułów

- Tytuły dostępne wyłącznie w Storytel oraz Storytel Originals

- Łatwa rezygnacja w dowolnym momencie

Effective Threat Investigation for SOC Analysts: The ultimate guide to examining various threats and attacker techniques using security logs

- Autor

- Wydawca

- Język

- Angielski

- Format

- Kategoria

Literatura Faktu

Effective threat investigation requires strong technical expertise, analytical skills, and a deep understanding of cyber threats and attacker techniques. It's a crucial skill for SOC analysts, enabling them to analyze different threats and identify security incident origins. This book provides insights into the most common cyber threats and various attacker techniques to help you hone your incident investigation skills. The book begins by explaining phishing and email attack types and how to detect and investigate them, along with Microsoft log types such as Security, System, PowerShell, and their events. Next, you’ll learn how to detect and investigate attackers' techniques and malicious activities within Windows environments. As you make progress, you’ll find out how to analyze the firewalls, flows, and proxy logs, as well as detect and investigate cyber threats using various security solution alerts, including EDR, IPS, and IDS. You’ll also explore popular threat intelligence platforms such as VirusTotal, AbuseIPDB, and X-Force for investigating cyber threats and successfully build your own sandbox environment for effective malware analysis. By the end of this book, you’ll have learned how to analyze popular systems and security appliance logs that exist in any environment and explore various attackers' techniques to detect and investigate them with ease.

© 2023 Packt Publishing (E-book): 9781837638758

Wydanie

E-book: 25 sierpnia 2023

Tagi

- Wieża jaskółki Andrzej Sapkowski

4.9

- Harry Potter i Kamień Filozoficzny J.K. Rowling

4.7

- Goście weselni Alison Espach

4.5

- Papieżyca Magdalena Kornak

4.4

- Harry Potter i Komnata Tajemnic J.K. Rowling

4.8

- Wiedźmin Andrzej Sapkowski

4.7

- Wilczyca Mieczysław Gorzka

4.6

- Niewierna Katarzyna Wolwowicz

4.7

- Krew elfów Andrzej Sapkowski

4.8

- Gra o tron George R.R. Martin

4.9

- Wojsławicka masakra kosą łańcuchową Andrzej Pilipiuk

4.7

- Harry Potter i Więzień Azkabanu J.K. Rowling

4.8

- Substytucja Remigiusz Mróz

4.7

- Pierwsza sprawa. Komisarz Oczko (1) Tomasz Wandzel

4.3

- Zła przeszłość Mieczysław Gorzka

4.8

Wybierz swoją subskrypcję:

Ponad 500 000 tytułów w cenie jednego abonamentu

Wypróbuj przez 7 dni

Słuchaj i czytaj w trybie offline

Ekskluzywne produkcje audio Storytel Original

Tryb dziecięcy Kids Mode

Anuluj kiedy chcesz

Unlimited

Dla tych, którzy chcą słuchać i czytać bez limitów.

39.90 zł /30 dni

1 konto

Słuchanie bez limitów

Anuluj w dowolnym momencie

Unlimited na rok

Dla tych, którzy chcą słuchać i czytać bez limitów.

39.90 zł /30 dni

1 konto

Słuchanie bez limitów

Anuluj w dowolnym momencie

Basic

Dla tych, którzy słuchają i czytają od czasu do czasu.

22.90 zł /30 dni

1 konto

10 godzin / miesiąc

Anuluj w dowolnym momencie

Family

Dla tych, którzy chcą dzielić się historiami ze znajomymi i rodziną.

Od 59.90 zł /30 dni

2–3 konta

Słuchanie bez limitów

Anuluj w dowolnym momencie

59.90 zł /30 dni

Polski

Polska