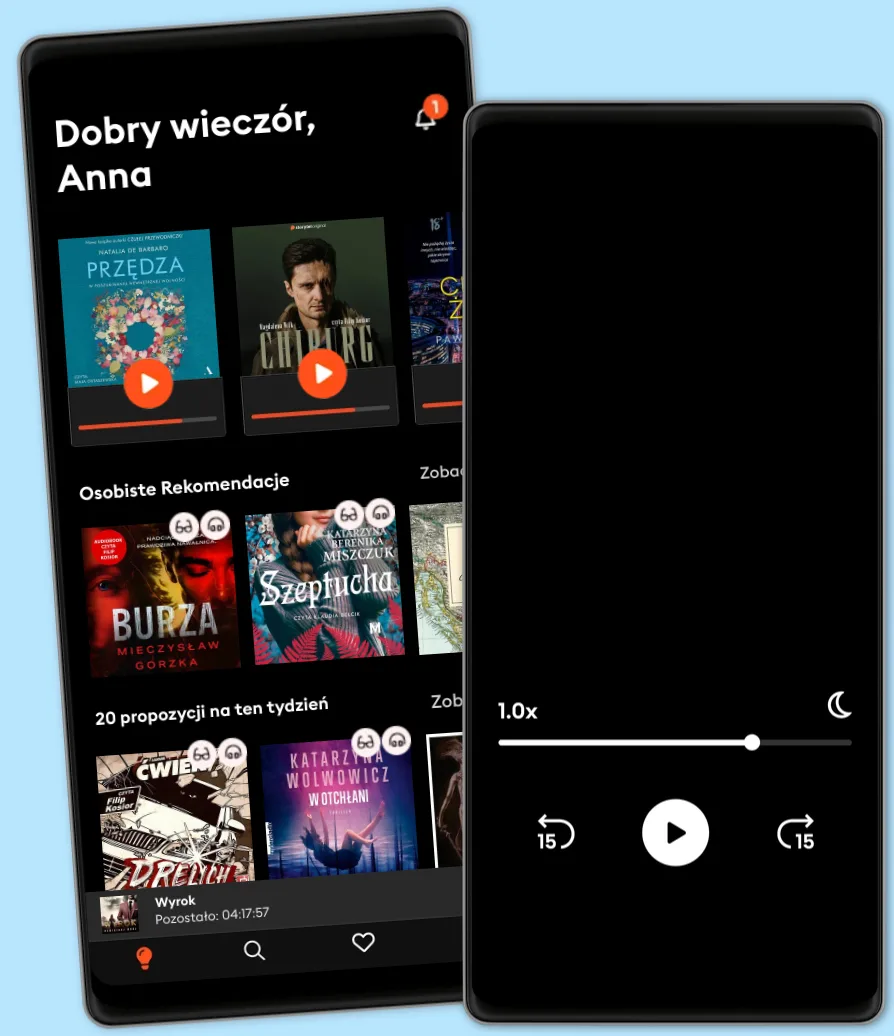

Słuchaj i czytaj kiedy chcesz

Romans na spacerze? Kryminał w drodze do pracy? Wciągający thriller, gdy gotujesz? Z ponad 500 tys. tytułów do wyboru, nigdy nie zabraknie Ci najlepszych historii. Zacznij słuchać już dziś - ale uważaj, te emocje uzależniają!

- Wypróbuj przez 7 dni

- Czytaj i słuchaj jak chcesz i ile chcesz

- Ponad 500 000 tytułów

- Tytuły dostępne wyłącznie w Storytel oraz Storytel Originals

- Łatwa rezygnacja w dowolnym momencie

STUDY GUIDE 300-220 CBRTHD Conducting Threat Hunting and Defending using Cisco Technologies for Cybersecurity

- Autor

- Wydawca

- Język

- Angielski

- Format

- Kategoria

Literatura Faktu

This book provides a comprehensive, practical guide to modern threat hunting techniques using Cisco’s cutting-edge security solutions. It delves into the critical components of network security analysis, emphasizing proactive threat detection rather than reactive response. Readers will gain in-depth knowledge of Cisco Secure Network Analytics (formerly Stealthwatch), exploring flow collection, entity modeling, and behavioral analytics to detect anomalies and hidden threats within network traffic.

The guide further examines DNS and email threat detection through Cisco Umbrella and Secure Email, highlighting DNS-layer security, phishing detection, and email-based threat hunting scenarios. It also covers firewall and intrusion prevention strategies with Cisco Secure Firewall (FTD) and IDS/IPS technologies, including how to analyze intrusion events and leverage Firepower Management Center for centralized threat management.

Manual threat hunting methods are thoroughly explored, teaching readers hypothesis-driven hunting, use of SIEM logs, endpoint telemetry, and advanced techniques such as pivoting and timeline analysis. The book also introduces automation fundamentals and orchestration with Cisco SecureX, demonstrating how to integrate third-party tools and build effective playbooks for incident response.

Case studies and simulated hunts illustrate real-world applications of the discussed concepts, enhancing understanding through practical examples. This book equips security professionals, analysts, and threat hunters with the tools and methodologies necessary to detect, analyze, and respond to sophisticated cyber threats effectively, thereby strengthening an organization’s security posture in an increasingly complex threat landscape.

© 2025 PublishDrive (E-book): 6610000956661

Wydanie

E-book: 22 maja 2025

Tagi

- Wieża jaskółki Andrzej Sapkowski

4.9

- Papieżyca Magdalena Kornak

4.4

- Harry Potter i Kamień Filozoficzny J.K. Rowling

4.7

- Niewierna Katarzyna Wolwowicz

4.7

- Goście weselni Alison Espach

4.5

- Miłość w spadku Paulina Kozłowska

4.2

- Harry Potter i Komnata Tajemnic J.K. Rowling

4.8

- Wiedźmin Andrzej Sapkowski

4.7

- Substytucja Remigiusz Mróz

4.7

- Wojsławicka masakra kosą łańcuchową Andrzej Pilipiuk

4.7

- Krew elfów Andrzej Sapkowski

4.8

- Harry Potter i Więzień Azkabanu J.K. Rowling

4.8

- Gra o tron George R.R. Martin

4.9

- Wilczyca Mieczysław Gorzka

4.6

- Pierwsza sprawa. Komisarz Oczko (1) Tomasz Wandzel

4.3

Wybierz swoją subskrypcję:

Ponad 500 000 tytułów w cenie jednego abonamentu

Wypróbuj przez 7 dni

Słuchaj i czytaj w trybie offline

Ekskluzywne produkcje audio Storytel Original

Tryb dziecięcy Kids Mode

Anuluj kiedy chcesz

Unlimited

Dla tych, którzy chcą słuchać i czytać bez limitów.

39.90 zł /30 dni

1 konto

Słuchanie bez limitów

Anuluj w dowolnym momencie

Unlimited na rok

Dla tych, którzy chcą słuchać i czytać bez limitów.

39.90 zł /30 dni

1 konto

Słuchanie bez limitów

Anuluj w dowolnym momencie

Basic

Dla tych, którzy słuchają i czytają od czasu do czasu.

22.90 zł /30 dni

1 konto

10 godzin / miesiąc

Anuluj w dowolnym momencie

Family

Dla tych, którzy chcą dzielić się historiami ze znajomymi i rodziną.

Od 59.90 zł /30 dni

2–3 konta

Słuchanie bez limitów

Anuluj w dowolnym momencie

59.90 zł /30 dni

Polski

Polska