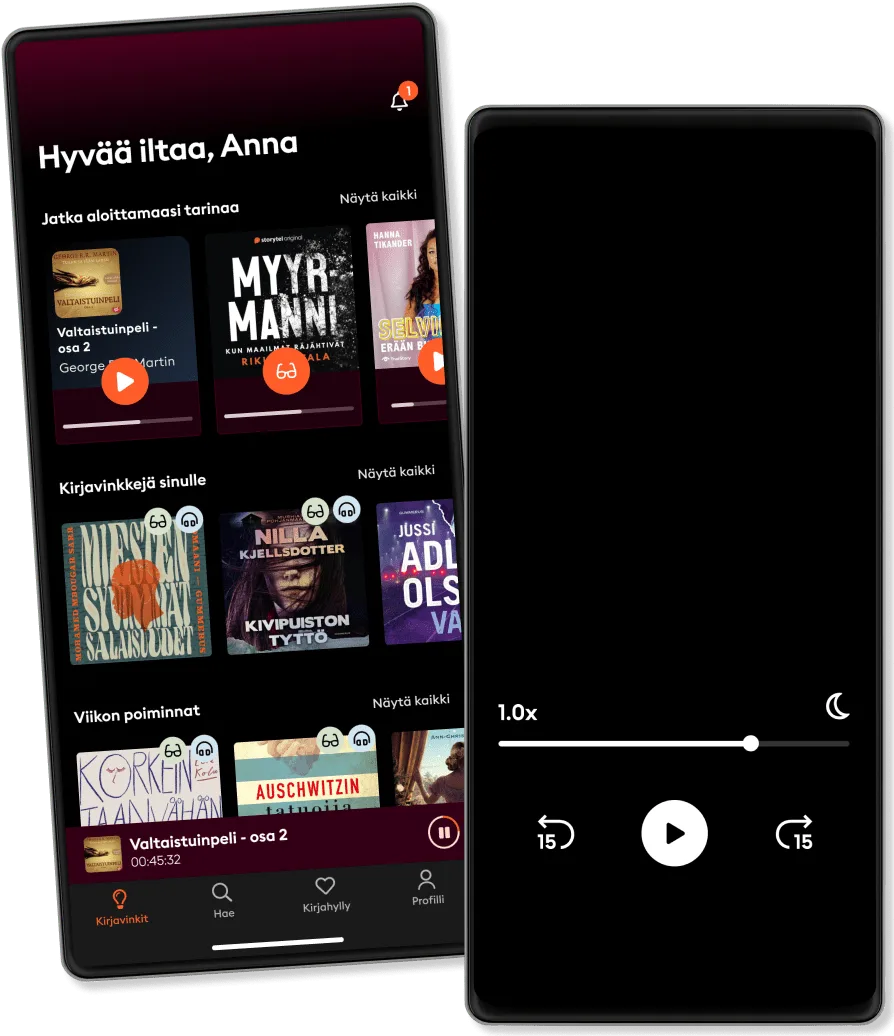

Kuuntele missä ja milloin haluat

Astu tarinoiden maailmaan

- Pohjoismaiden suosituin ääni- ja e-kirjapalvelu

- Uppoudu suureen valikoimaan äänikirjoja ja e-kirjoja

- Storytel Original -sisältöjä yksinoikeudella

- Ei sitoutumisaikaa

ETHICAL HACKING GUIDE-Part 1: Comprehensive Guide to Ethical Hacking world

- Kirjailija

- Julkaisija

- Kielet

- Englanti

- Formaatti

- Kategoria

Tietokirjallisuus

Ethical hacking, also known as penetration testing or white-hat hacking, is a practice of deliberately probing and assessing the security of computer systems, networks, applications, and other digital environments in order to identify vulnerabilities and weaknesses that could potentially be exploited by malicious hackers. The primary goal of ethical hacking is to proactively uncover these vulnerabilities before they can be exploited by unauthorized individuals or groups, thereby helping organizations strengthen their security measures and protect their sensitive information. Key aspects of ethical hacking include: Authorization: Ethical hackers must obtain proper authorization from the owner or administrator of the system before conducting any tests. This ensures that the testing process remains within legal and ethical boundaries. Methodology: Ethical hacking involves a systematic and structured approach to identify vulnerabilities. This includes various techniques like network scanning, penetration testing, social engineering, and vulnerability assessment. Scope: The scope of an ethical hacking engagement is defined before the testing begins. It outlines the systems, applications, and networks that will be tested. Staying within the defined scope ensures that only authorized systems are tested. Information Gathering: Ethical hackers gather information about the target systems, including their architecture, software versions, and potential weak points. This information helps them plan their testing approach. Vulnerability Analysis: Ethical hackers use various tools and techniques to identify vulnerabilities, misconfigurations, and weak points in the target systems. These vulnerabilities could include software bugs, insecure configurations, or design flaws. Exploitation: In a controlled environment, ethical hackers might attempt to exploit the identified vulnerabilities to demonstrate the potential impact of a real attack. However, they stop short of causing

© 2023 BookRix (E-kirja): 9783755451433

Julkaisupäivä

E-kirja: 29. elokuuta 2023

Avainsanat

- Erikoisjoukoissa – Janne Lehtosen tarina Kati Pukki

4.6

- Niko: Kaikki mitä en ole kertonut Mari Koppinen

4.2

- Kuka pimeässä kulkee Elina Backman

4

- JHT – Missio vai mielenrauha Oskari Saari

4.3

- Ei sinun lapsesi Nilla Kjellsdotter

4

- Lääkärin vaimo Daniel Hurst

3.6

- Koti kadulla Laura Juntunen

4

- Remonttitaitoisen unelma Solja Krapu-Kallio

3.5

- Myrskynsilmä: Empyreum 3 Rebecca Yarros

4.2

- Hupparizombi Eve Hietamies

4.3

- Pilven varjot vaeltavat Marika Tudeer

4.2

- Tänään me kuolemme – Kouluampuja, joka muutti mielensä Janne Huuskonen

3.7

- Bodominjärven mysteeri Pauli Jokinen

3.9

- Henna Björk: Hydra Christian Rönnbacka

4.2

- Määränpäänä Medellinin kartelli Jani Perkonmäki

3.5

Valitse tilausmalli

Yli miljoona tarinaa

Suosituksia juuri sinulle

Uusia Storytel Originals + eksklusiivisia sisältöjä kuukausittain

Turvallinen Kids Mode

Ei sitoutumisaikaa

Standard

Sinulle joka kuuntelet säännöllisesti.

16.99 € /kuukausi

Ei sitoutumisaikaa

Premium

Sinulle joka kuuntelet ja luet usein.

19.99 € /kuukausi

Ei sitoutumisaikaa

Flex

Sinulle joka kuuntelet vähemmän.

9.99 € /kuukausi

Säästä käyttämättömät tunnit, max 20h

Ei sitoutumisaikaa

Unlimited

Sinulle joka haluat rajattomasti tarinoita.

29.99 € /kuukausi

Ei sitoutumisaikaa

Family

Kun haluat jakaa tarinoita perheen kanssa.

Alkaen 26.99 € /kuukausi

Ei sitoutumisaikaa

26.99 € /kuukausi

Suomi

Suomi